Una famiglia di trojan bancari per Android si sta diffondendo oltre i confini della Russia, per colpire gli utenti con l’obiettivo di sostituire l’app SMS predefinita con una che implementa schermate di phishing. Soprannominato Riltok, il malware è noto da marzo 2018 ed opera principalmente in Russia, dove ha mietuto il 90% delle vittime. Verso la fine dell’anno scorso, criminali informatici hanno creato una versione destinata agli inglesi. Nel gennaio 2019 altre varianti di Riltok sono state realizzate per colpire utenti italiani e francesi.

Il malware viene distribuito tramite il phishing SMS (smishing). Le potenziali vittime ricevono un messaggio con un link ad un sito Web che impersona un servizio pubblicitario gratuito. Inoltre, Riltok si propone come una versione aggiornata di un’app mobile.

La distribuzione tra le vittime nei paesi europei invece viene effettuata tramite dispositivi compromessi che inviano un messaggio ai contatti dell’elenco inerente un pagamento effettuato a loro favore. Il messaggio proviene dal numero della vittima, quindi conosciuto ed è probabile che il destinatario apra il link, che impersona un popolare servizio di pagamento, come Avito, Youla, Gumtree, Leboncoin o Subito.

“%USERNAME%, ti ho inviato il soldi sul subito subito-a[.]pw/6*****5” (It.)

“% USERNAME%, ti ho inviato il pagamento subitop[.]pw/4*****7” (It.)

“%USERNAME%, je vous ai envoyé un prepaiement m-leboncoin[.]top/7*****3” (Fr.)

“%USERNAME%, j’ai fait l’avance (suivi d’un lien): leboncoin-le[.]com/8*****9” (Fr.)

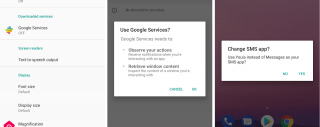

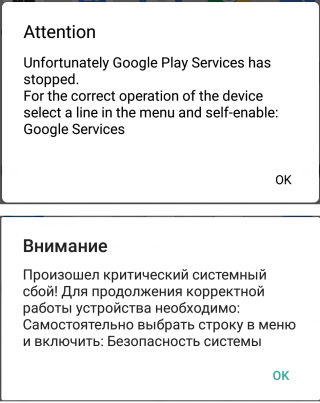

Naturalmente, l’installazione avviene solo se Android è impostato per accettare app da fonti sconosciute. In questi casi, il malware induce l’utente a concedere le autorizzazioni attraverso un falso avvertimento.

Riltok è talmente aggressivo che mostra il messaggio continuamente fino a quando la vittima si arrende e accetta.

Riltok è talmente aggressivo che mostra il messaggio continuamente fino a quando la vittima si arrende e accetta.

Il malware una volta installato e funzionante contatta il proprio server di comando e controllo (C2) per i file e le istruzioni di configurazione.

Le versioni più recenti iniziano lanciando nel browser un sito di phishing che impersona un servizio pubblicitario gratuito. Richiede le credenziali di accesso insieme ai dati della carta di pagamento, che vengono consegnati al C2.

I dispositivi infetti sono registrati sui server dell’utente malintenzionato con un ID generato automaticamente in base al codice IMEI (International Mobile Equipment Identity) del telefono.

Il malware raccoglie dati sui dispositivi, inclusi il numero di telefono, il paese, l’operatore di telefonia mobile, il modello di dispositivo, i diritti di root e la versione di Android. Gli elenchi con l’intero database dei contatti, le app installate e tutti i messaggi di testo brevi vengono consegnati al C&C.

Dopo aver controllato le app bancarie installate sull’host della vittima, Riltok può pubblicare pagine di phishing impersonandole. Con l’accesso agli SMS in arrivo, i criminali informatici possono ottenere i codici temporanei per l’accesso al servizio bancario.

A queato punto non solo dovrà essere ripristinato il telefono ma bisogna correre ai ripari con le eventuali credenziali perse.