Un gruppo di hacking finanziariamente motivato di nome Magnet Goblin utilizza varie vulnerabilità di 1-day per violare i server pubblici e distribuire malware personalizzati su sistemi Windows e Linux.

I difetti di 1-day si riferiscono a vulnerabilità divulgate pubblicamente per le quali è stata rilasciata una patch. Gli attori delle minacce che cercano di sfruttare questi difetti devono farlo rapidamente prima che un bersaglio possa applicare aggiornamenti di sicurezza.

Sebbene gli exploit di solito non siano resi disponibili immediatamente dopo la divulgazione di un difetto, alcune vulnerabilità sono banali per capire come sfruttare. Inoltre, il reverse-engineering della patch può rivelare il problema sottostante e come sfruttarlo.

Gli analisti di Check Point che hanno identificato Magnet Goblin riferiscono che questi attori delle minacce sono pronti a sfruttare le vulnerabilità appena divulgate, in alcuni casi sfruttando i difetti un giorno dopo il rilascio di un exploit PoC.

Magnet Goblin sfrutta i difetti per infettare i server con malware personalizzato, in particolare NerbianRAT e MiniNerbian, nonché una variante personalizzata del WARPWIRE JavaScript stealer.

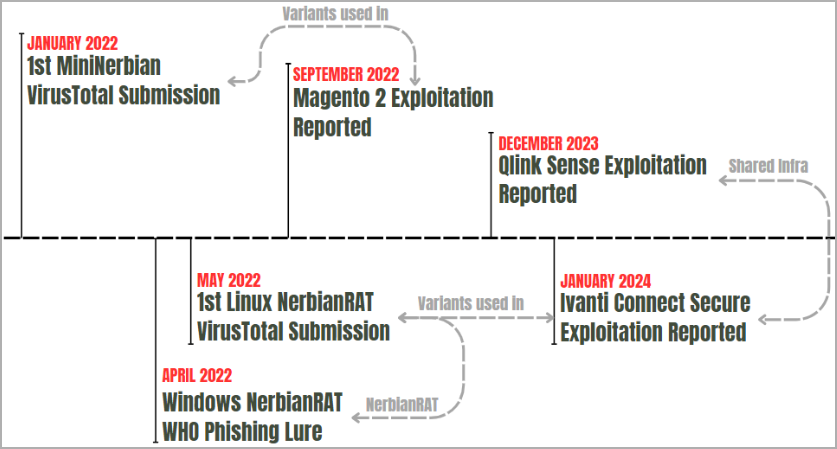

Cronologia delle attività di Magnet Goblin

Fonte: Check Point

Malware Linux personalizzato

NerbianRAT per Windows è noto dal 2022, ma Check Point ora riferisce che una variante Linux compilata ma efficace utilizzata da Magnet Goblin è in circolazione da maggio 2022.

Al primo lancio, il malware esegue azioni preliminari, tra cui la raccolta di informazioni di sistema come l’ora, il nome utente e il nome della macchina, la generazione di un ID bot, l’impostazione di un indirizzo IP codificato come host primario e secondario, l’impostazione della directory di lavoro e il caricamento di una chiave RSA pubblica per la crittografia della comunicazione di rete (AES).

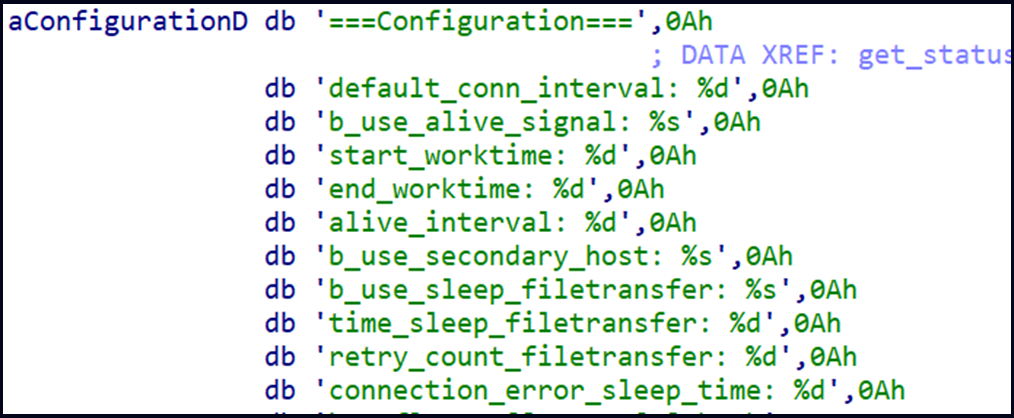

Successivamente, NerbianRAT carica la sua configurazione, che determina i tempi di attività (orario di lavoro), gli intervalli di tempo per la comunicazione con il server di comando e controllo (C2) e altri parametri.

Parametri di configurazione

Fonte: Check Point

Il C2 può inviare una delle seguenti azioni al malware per l’esecuzione sul sistema infetto:

- Richiedi più azioni

- Esegui un comando Linux in un nuovo thread

- Invia il risultato del comando e pulisci il file; interromi tutti i comandi in esecuzione

- Esegui immediatamente un comando Linux

- Non fare niente

- Modifica l’intervallo di connessione

- Regolare e salvare le impostazioni dell’orario di lavoro

- Restituisce i tempi di inattività, la configurazione o i risultati dei comandi

- Aggiorna una variabile di configurazione specifica

- Aggiorna il buffer dei comandi per i comandi di esecuzione C2

Il MiniNerbian è una versione semplificata del NerbianRAT, che viene utilizzato principalmente per l’esecuzione dei comandi e supporta le seguenti azioni:

- Esegui il comando di C2 e restituisci i risultati

- Aggiorna il programma delle attività (intera giornata o ore specifiche)

- Aggiornare la configurazione

MiniNerbian comunica con il C2 via HTTP, differenziandolo dal più complesso NerbianRAT, che utilizza socket TCP grezzi per la comunicazione.

Forse, Magnet Goblin lo usa per ridondanza o come backdoor più furtivo in alcuni casi.

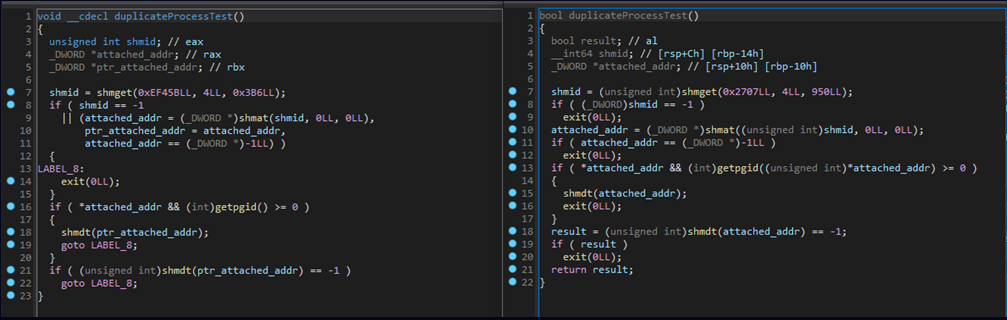

Somiglianze tra il codice NerbianRAT (a sinistra) e il codice MiniNerbian (a destra)

Fonte: Check Point

Check Point afferma che identificare minacce specifiche come gli attacchi di Magnet Goblin tra l’astimo volume di dati di sfruttamento di 1 giorno è impegnativo, consentendo a questi gruppi di nascondersi in bella vista nel caos che segue la divulgazione dei difetti.

La patching rapida è fondamentale per battere lo sfruttamento di 1 giorno, mentre ulteriori misure come la segmentazione della rete, la protezione degli endpoint e l’autenticazione a più fattori possono aiutare a mitigare l’impatto di potenziali violazioni.