fonte http://www.pillolhacking.net/

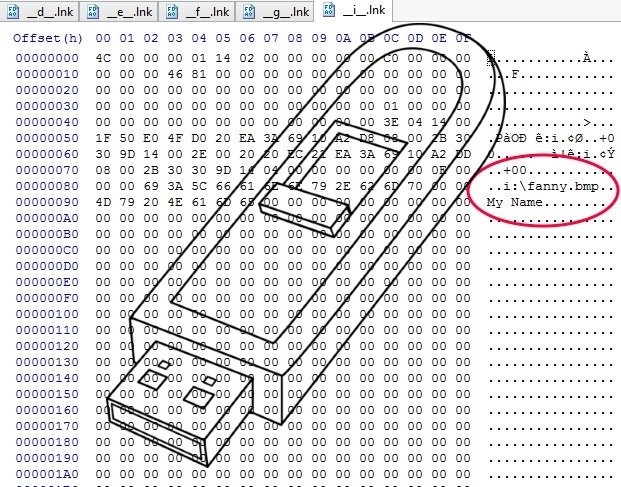

Qual’è il computer più sicuro? Un computer spento? No. Come direbbe qualcuno, un operatore può essere convinto, tramite un attacco di social engineering, ad accenderlo, e quindi tornerebbe a far parte dell’insieme dei sistemi attaccabile. Certo, è un paradosso, ma mostra abbastana bene qual’è la mentalità degli hacker… Se progettare un sistema connesso sicuro è difficile, un sistema isolato dovrebbe essere molto più semplice. Tutti abbiamo visto Tom Cruise che per accedere al sistema isolato della CIA si deve introdurre fisicamene nella sede dell’agenzia di spionaggio e calarsi dal soffitto. Ebbene, non c’è bisogno di acrobazie cinematografiche per accedere ad una rete air-gapped: la realtà supera la fantasia hollywoodiana. Oggi esistono malware in grado di infiltrarsi in sistemi non connessi alla rete e di esfiltrare informazioni. Il primo malware ad introdursi in una rete protetta sensibilissima è stato il celeberrimo Stuxnet, vero atto di cyberwafare diretto verso il programma nucleare iraniano; ma recentemente, i laboratori Kaspersly hanno scoperto un precursore, nome in codice “Fanny”, elaborato da Equation Group, squadra di hacker dall’abilità stupefacente. Fanny è un USB worm, in grado di propagarsi in una rete protetta non connessa alla rete, attraverso i dispositivi mobili USB. Sfruttando un zero-day (ex zero-day, ormai patchato da anni), Fanny era in grado di avviarsi automaticamente in modo trasparante quando una chiavetta USB infetta veniva collegata al computer. In questo modo il computer isolato veniva infettato; ma come facevano gli hacker a ottenere informazioni, o addirittura impartire comandi al computer così infettato?

Qual’è il computer più sicuro? Un computer spento? No. Come direbbe qualcuno, un operatore può essere convinto, tramite un attacco di social engineering, ad accenderlo, e quindi tornerebbe a far parte dell’insieme dei sistemi attaccabile. Certo, è un paradosso, ma mostra abbastana bene qual’è la mentalità degli hacker… Se progettare un sistema connesso sicuro è difficile, un sistema isolato dovrebbe essere molto più semplice. Tutti abbiamo visto Tom Cruise che per accedere al sistema isolato della CIA si deve introdurre fisicamene nella sede dell’agenzia di spionaggio e calarsi dal soffitto. Ebbene, non c’è bisogno di acrobazie cinematografiche per accedere ad una rete air-gapped: la realtà supera la fantasia hollywoodiana. Oggi esistono malware in grado di infiltrarsi in sistemi non connessi alla rete e di esfiltrare informazioni. Il primo malware ad introdursi in una rete protetta sensibilissima è stato il celeberrimo Stuxnet, vero atto di cyberwafare diretto verso il programma nucleare iraniano; ma recentemente, i laboratori Kaspersly hanno scoperto un precursore, nome in codice “Fanny”, elaborato da Equation Group, squadra di hacker dall’abilità stupefacente. Fanny è un USB worm, in grado di propagarsi in una rete protetta non connessa alla rete, attraverso i dispositivi mobili USB. Sfruttando un zero-day (ex zero-day, ormai patchato da anni), Fanny era in grado di avviarsi automaticamente in modo trasparante quando una chiavetta USB infetta veniva collegata al computer. In questo modo il computer isolato veniva infettato; ma come facevano gli hacker a ottenere informazioni, o addirittura impartire comandi al computer così infettato?