Come ormai molti notiziari hanno riportato il 5 febbraio scorso si è verificato un incidente informatico di proporzioni medio alto. In un primo allarme lanciato dal CERT-FR, il team francese di risposta alle emergenze informatiche ( CERT-FR ), successivamente anche amministratori di sistema e fornitori di hosting, hanno emesso un avvertimento riguardante la campagna di sfruttamento della vulnerabilità che colpisce VMware ESXi a cui un nuovo ransomware, chiamato ESXiArgs, ha consentito agli aggressori di distribuirlo, generando gravi conseguenze per i server interessati e i dati memorizzati su di essi.

Comportamenti identificati

- Gli analisti della sicurezza hanno determinato che il vettore di compromesso si basa su una vulnerabilità OpenSLP che potrebbe essere CVE-2021-21974.

- Il malware distribuisce una chiave pubblica in /tmp/public.pem per crittografare i suoi dati.

- Il processo di crittografia si rivolge specificamente ai file nelle macchine virtuali.

- Nel tentativo di sbloccare i file su macchine virtuali, il malware uccide il processo VMX per arrestare le macchine virtuali.

- Gli argsfiles vengono creati dal malware per archiviare gli argomenti passati al binario crittografato come parametri.

- I dati non sono stati esfiltrati in alcun modo.

Nuovo ransomware ESXiArgs

Di recente, c’è stato un nuovo attacco ransomware che ha attirato l’attenzione degli esperti di sicurezza. Dopo aver analizzato le note di riscatto lasciate dagli aggressori, è stato stabilito che questo attacco non sembra essere correlato al Ransomware del Nevada.

Invece, le note di riscatto sembrano provenire da una famiglia di ransomware completamente diversa, o “ nuova, ”. Questa scoperta evidenzia la natura in continua evoluzione delle minacce informatiche e la necessità di una costante vigilanza e aggiornamenti delle misure di sicurezza.

Dopo aver condotto una revisione approfondita, gli analisti hanno stabilito che i dati in questione non sono stati infiltrati. L’indagine è stata provocata da un attacco a una macchina con oltre 500 GB di dati memorizzati su di essa, che ha mostrato un uso giornaliero tipico di soli 2 Mbps.

Per convalidare questa conclusione, gli analisti hanno anche esaminato le statistiche del traffico negli ultimi 90 giorni. Non è stata trovata alcuna prova di alcun trasferimento di dati in uscita.

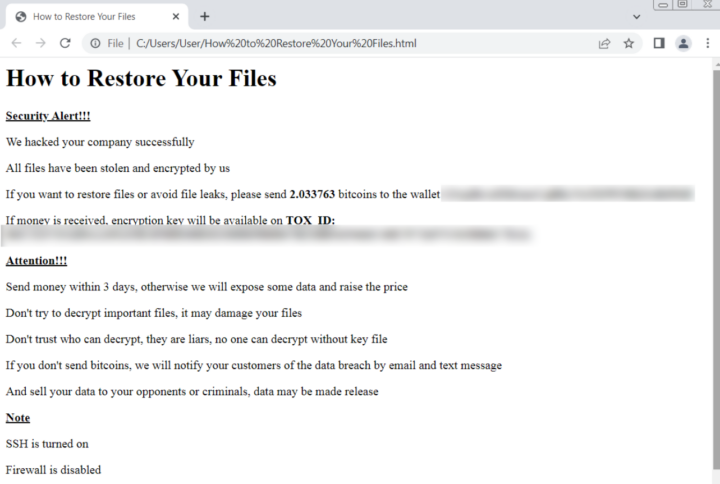

È stato anche riferito che le vittime hanno trovato note di riscatto su sistemi bloccati con i nomi “ ransom.html ” e “ Come ripristinare i tuoi file.html ”.

Sistemi interessati da CVE-2021-21974

Esistono numerosi sistemi interessati da CVE-2021-21974, tra cui:

- ESXi versioni 7.x prima di ESXi70U1c-17325551

- Versioni ESXi 6.7.x precedenti a ESXi670-202102401-SG

- ESXi versioni 6.5.x prima di ESXi650-202102101-SG

Dettagli tecnici ESXiArgs

Come risultato dell’analisi della sceneggiatura e del crittografia crittografo, abbiamo acquisito una comprensione più profonda degli attacchi. Esistono diversi file che vengono memorizzati nella cartella / tmp quando il server viene hackerato: –

- crittografare – Il crittografo ELF eseguibile.

- crittografare [. ] sh – Script shell che eseguono varie attività prima dell’esecuzione di un crittografo, fungendo da logica di attacco.

- pubblico [. ] pem – La chiave utilizzata per crittografare un file è una chiave RSA pubblica.

- Motd – La nota di riscatto in forma di testo verrà copiata su / etc / motd, quindi viene visualizzata al login. Il file originale del server verrà copiato in / etc / motd1.

- indice [. ] html La home page di -ESXi verrà sostituita con la nota di riscatto in formato HTML. Nella stessa cartella, index1.html verrà copiato dal file originale del server.

Questa violazione della sicurezza ha colpito dozzine di organizzazioni italiane e ha destato preoccupazione tra molte altre. L’incidente ha comportato una minaccia per bloccare queste organizzazioni fuori dai loro sistemi ed è probabile che molte di esse siano già state colpite.

In risposta a questa situazione, molte altre organizzazioni sono state avvisate di agire per evitare di cadere vittime di questo attacco. La natura diffusa di questo incidente ha messo in luce l’importanza di mantenere forti misure di sicurezza per proteggere da minacce simili in futuro.