Massiccia campagna di phishing al fine di diffondere un malware ad alto livello di gravità denominato Metamorfo

Metamorfo è una famiglia di malware che sta colpendo i clienti delle istituzioni finanziarie online ( banche online). Recentemente, i ricercatori di FortiGuard Labs hanno analizzato due differenti varianti di Metamorfo ed hanno già pubblicato in unblog l’analisi per il primo, che si rivolge solo ai clienti delle istituzioni finanziarie brasiliane.

La seconda variante di Metamorfo si rivolge ai clienti di ancora più istituti finanziari ed in più paesi. In questo post potete vedere come infetta le macchine delle sue vittime e cosa è in grado di fare sulla macchina colpita, incluso come raccoglie i dati e come le comunica al server di comando e controllo.

Il malware viene diffuso tramite e-mail di phishing che presentano in allegato un archivio in formato ZIP contenente un pacchetto di Microsoft installer denominato view-(AVISO)2020.msi.

Però il file MSI non contiene alcun avviso per l’utente come il nome lascerebbe intuire scritto anche in maniera errata, ma un codice Javascript offuscato che, una volta estratto ed eseguito, effettua una serie di operazioni.

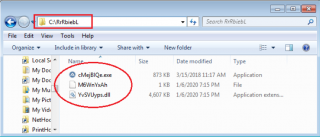

Avvia il download di un ulteriore file ZIP dall’URL “hxxp [:] // www [.] Chmsc [.] Edu [.] Ph / library / modules / down / op57.lts”, contenente tre file. Viene quindi decompresso in una cartella di stringhe casuali (in questo caso, “RrRbiebL”) in “C: \”. Inoltre, i tre file decompressi vengono anch’essi rinominati con stringhe casuali.

Infine, effettua l’avvio del file EXE per l’esecuzione di uno script AutoIT sulla base dei parametri imposti dagli altri due file (script binario e file .dll).

Secondo gli stessi ricercatori AutoIT, il linguaggio di programmazione supportato da Microsoft Windows viene utilizzato per raggirare i sistemi di protezione antivirus spacciando l’eseguibile come programma legittimo.

ORA VEDIAMO COSA FA’ REALMENTE IL MALWARE

Una prima operazione ha lo scopo di imporre alla vittima l’inserimento manuale dell’URL e delle credenziali di accesso al servizio di home banking

Una seconda operazione ha invece il compito di raccogliere tutte le informazioni relative alla versione del sistema operativo, al nome del computer e all’antivirus installato.

Una terza operazione si occupa di notificare al server di comando e controllo mediante un pacchetto POST l’avvenuta infezione.

COME DIFENDERSI

Le raccomandazioni sono sempre le stesse software e sistema operativo aggiornato nonché antivirus di ultima generazione con firme aggiornate e per ultimo massima diffidenza da mail provenienti da mittenti sconosciuti o quanto meno verificare sempre la proveninenza.